Il crimine organizzato è sempre più dotato tecnologicamente. Sono in costante aumento indagini e procedimenti su soggetti presumibilmente appartenenti a diverse forme di criminalità organizzata, di stampo mafioso o terroristico, che fondano le proprie genesi sulle prove informatiche generate dai sistemi di messaggistica più noti, e non solo. L’indagine EuroPol su SKY ECC è terminata ad Aprile 2021 ed a partire da quella sono nate in maniera capillare nuove indagini su territorio nazionale. Ma come è nato il default di Sky Ecc? Come sono state acquisite le chat di interesse? Che definizione giuridica dovrebbero avere, tecnicamente, le attività condotte dalla Squadra di Indagine Europea? A breve ci sarà un’attesissima pronuncia della Cassazione a Sezioni Unite.

Genesi dell’indagine Sky Ecc in Francia:

Dicembre 2018, nell’ambito di un’indagine delle autorità belghe relative ad un traffico di droga nel porto di Anversa vengono sequestrati diversi telefoni criptati in cui vi era installata un’applicazione denominata SkyEcc. L’applicazione risultava crittografata, neanche le acquisizioni “classiche” svolte con strumentazione dedicata alla digital forensics portavano a risultati di estrazione dei dati soddisfacenti.

Con lo svolgersi delle indagini le autorità belghe si accorgono che il problema è più radicato di quanto sembri, potendo concludere che fino ad 8000 utenti usufruiscono del servizio SkyEcc nella rete di telecomunicazione locale, producendo oltre 100.000 sessioni di dati al giorno.

Decidono di interfacciarsi direttamente con la società Sky Global inc., sviluppatrice del servizio, e dopo aver ottenuto un mandato dal Giudice, richiedono all’autorità nazionale canadese la trasmissione di dati di interesse investigativo. SkyEcc, in replica, comunica di essere in grado di inviare solo la data di creazione ed ultimo utilizzo di un account identificato tramite “ID”, escludendo la possibilità di poter fornire dati di messaggistica, credenziali, metadati, indirizzi IP o geolocalizzazioni. Nulla di interessante, insomma.

Gli investigatori belgi non si fermano, analizzano il sito SkyEcc, osservano che non era possibile acquistare direttamente dal sito un loro dispositivo, bensì dopo un contatto via mail veniva inviata una brochure commerciale ed un indirizzo email del rivenditore pìù vicino. Fissano un appuntamento, si recano all’indirizzo indicato dall’ufficio commerciale: il retro di un bar malfamato di Bruxelles, che accetta solo contanti e non ha chiesto nessun documento, nessuna domanda, nessuna fattura o documento di vendita. La natura sospetta di questo servizio era sempre più verificata e verificabile. Dall’utilizzo del dispositivo e dall’analisi del traffico generato dall’utenza in esso abbinata ricavano un primo dato di rilievo investigativo: il server che fornisce il servizio è situato in Francia.

Febbraio 2019, le autorità giudiziarie francesi (Procura di Lille) ricevono richiesta di assistenza penale internazionale dalla Procura federale del Belgio e dalla Procura Nazionale di Amsterdam, Paesi Bassi. Queste, segnalavano alla Procura di Lille la presenza indirizzi IP riconducibili al provider[1] internet service “OVH” con sede a Roubaix, dedicato alle attività della società “Sky Global inc”.

Le autorità francesi si interfacciano con gli operatori di telefonia mobile che riescono a fornire gli IMSI[2] di centinaia di utenti che usufruivano di indirizzi APN differenti rispetto a quelli da loro preconfigurati sulla rete nazionale, ovvero l’APN “ecc.m2m”, a loro volta riconducibili al medesimo HOST.

Dopo un breafing avvenuto presso Europol il 27 Maggio 2019 tra autorità Francesi, Belghe, Olandesi, la decisione: analizzare l’architettura di server fisicamente presenti presso l’host “OVH” a Roubaix con particolare riguardo a quelli messi a disposizione della società Sky Global inc.

In seguito, accertata l’esistenza di due server dedicati a quel servizio di messaggistica, la decisione di predisporre un dispositivo di intercettazione delle comunicazioni tcp/ip a carico dei server “francesi” gestiti da OVH che si occupi di realizzare attività di “sniffing[3]” del traffico tra il server “1” (c.d. principale) ed il server “2” (c.d. di backup) nonchè tra il server “1” e l’esterno, “internet”.

Luglio 2019, le operazioni di sniffing hanno rivelato in parte elementi utili alle indagini: non tutto il traffico di rete era crittografato. Infatti, un’analisi dei pacchetti di rete intercettati ha permesso di trovare tracce di email di attivazione account, seriali IMEI, identificativi SkyEcc, nonchè, richieste di modifica del database SQL[4] di SkyEcc per aggiungere, modificare, eliminare contatti nel database. Tuttavia, i dati cruciali erano ancora assenti all’indagine: i messaggi degli utenti transitavano in forma crittografata.

Aprile 2020, le indagini hanno portato a progressi parziali nella decrittazione dei flussi di messaggistica in transito. Balzerà all’occhio dei più attenti l’intevallo di date tra Luglio 2019 ed Aprile 2020. Intervallo per cui non sono presenti (nella documentazione della AG Francese) particolari informazioni circa le attività condotte, se non informazioni circa la proroga delle indagini. Si stima, pertanto, che durante questo intervallo si sia svolto certamente attività di “data collect” mediante lo sniffing di rete già attivo, nonchè attività di penetration sull’infrastruttura server.

Tornando alle novità di Aprile 2020, le attività di “copia live” della RAM in uso ai server ha permesso di decifrare parte delle chat, si vedrà successivamente, come per “parte delle chat” si intendessero chat avvenute si tra due utenti, ma la cui decrittazione parziale ha portato a rendere in “chiaro” solo i dati provenienti da uno dei due partecipanti alla chat, ad esempio solo dal mittente.

Ottobre 2020, un imprevisto incombe sull’indagine: il traffico telematico in transito tra il c.d. server principale e quello di backup scompare. Tra i due server circolavano i messaggi annessi alle richieste SQL, ed ad un certo punto questi dati non sono stati più presenti.

Si scopre, che la società Sky Global ha noleggiato dalla società OVH un terzo server, più potente, che veicolava un volume di traffico maggiore fino al doppio dei precedenti. Da qui la riorganizzazione della squadra di indagine: intercettazione delle comunicazioni di questo nuovo server, predisposizione di sonde più efficienti.

Dicembre 2020, il continuo studio dell’architettura server, delle istruzioni ai database SQL, del traffico di rete, ha permesso alla squadra europea di indagine di affermare che il sistema SkyEcc genera, al momento di inizializzazione/prima attivzione, 4 chiavi di cifratura:

– la password key, chiave generata a partire dalla password scelta dall’utente per sbloccare il proprio dispositivo. E’ una password memorizzata in locale e mai trasmessa ai server, serve a crittografare la seconda password, secret key, che verrà poi trasmessa al server, e serve inoltre ad inibire l’accesso in locale all’applicazione.

– la secret key, è la chiave trasmessa al server poi cancellata dalla memoria locale del dispositivo, archiviata sul server, viene ritrasmessa solo su richiesta del dispositivo e poi nuovamente cancellata. Serve a decifrare la terza chiave: la master key.

– la master key, è la chiave indispensabile per decifrare gli elementi di database dell’applicazione locale, i dati utente, e la chiave privata

– la private key, è la chiave utilizzata per decrittare i messaggi ricevuti, a loro volta crittografati dalla chiave pubblica.

_____________

NOTE:

[1] Società di fornitura servizi di telecomunicazione abilitata dall’ente nazionale di competenza

[2] Dati di un utente abbonato ad un determinato servizio di telefonia mobile

[3] Attività di intercettazione passiva dei dati, osservazione dei pacchetti di dati in transito

[4] Il database SQL è una struttura software piuttosto complessa, in grado di ottimizzare l’accesso e la modifica di grandi quantità di dati archiviati su un sistema informatico.

APPROFONDIMENTO TECNICO

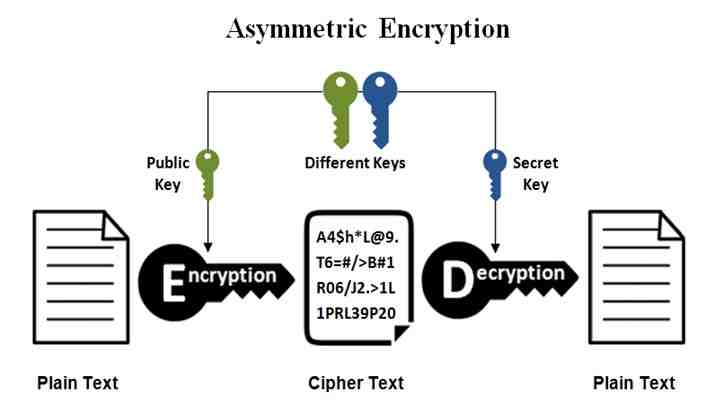

Ivi si delinea, pertanto, che SkyEcc era un servizio basato su chiave asimmetrica a curva ellittica, integrata da un servizio in memoria locale di autenticazione, richiesta, decrittazione delle chiave privata composto da ulteriori 3 chiavi.

La crittografia a curva ellittica è una forma specifica di crittografia asimmetrica che sfrutta le proprietà matematiche delle curve ellittiche per garantire la sicurezza dei dati. In ECC, le chiavi sono generate su una curva ellittica, e le operazioni matematiche su questa curva consentono di eseguire operazioni crittografiche.

Una delle principali vantaggi dell’ECC è che offre una sicurezza simile a quella di altri algoritmi asimmetrici (come RSA) con chiavi significativamente più corte, rendendo l’ECC più efficiente in termini di risorse computazionali e larghezza di banda.

Il calcolo delle chiavi in crittografia a curva ellittica (ECC) coinvolge una serie di passaggi:

– selezione della curva: prima di tutto viene selezionata una curva ellittica specifica, definita da un’equazione, ed i parametri che definiscono il campo finito su cui la curva è definita.

– scelta del punto base: viene scelto un punto base “g” sulla curva, noto al sistema di generazione della chiave.

– generazione del numero casuale: si genera un numero casuale “d” che sarà la chiave privata. Questo numero deve essere mantenuto segreto e rientra in un range tra 1 ed il numero che che rappresenta il punto base G.

– calcolo della chiave pubblica: la chiave pubblica è calcolata moltiplicando il punto base G per la chiave privata d, ovverto chiave pubblica= dG. Operazione definita motiplicazione scalare di punto, ed è un’operazione unidirezionale, cioè impossibile da invertire per riscoprire la chiave privata d.

– distribuzione della chiave pubblica, crittografia e decrittografia: Per cifrare i dati destinati al titolare della chiave privata, il mittente utilizza la chiave pubblica del destinatario. Il destinatario può quindi utilizzare la sua chiave privata per decrittare i dati.

Riassumendo, la chiave privata è semplicemente un numero scelto a caso entro un certo intervallo, mentre la chiave pubblica è il risultato di un’operazione matematica eseguita sulla curva usando questo numero.

____________________________________________________________________________________________________________________________________________________________________________________________

Tornando ai risvolti investigativi di Dicembre 2020: la squadra comune di indagine mette a punto una tecnica che ha permesso di ottenere gli elementi crittografati custoditi in ciascun dispositivo SkyEcc , basata su una tecnica di MITM- Man in The Middle, mediante installazione di un server che svolge questo ruolo:

E questo server MITM, posizionato tra il server ed il traffico internet, ha consentito di gestire tutto il traffico tra mittente – server – destinatario di un messaggio senza alcuna modifica del traffico, in modo che il servizio di comunicazione continui a funzionare, e generando inoltre una notifica “push” invisibile al destinatario di un messaggio, accompagnatoria della normale notifica di ricezione del messaggio, che è riuscita ad incitare il dispositivo SkyEcc a ritrasmettere in ritorno la chiave crittografica utile a decrittare i messaggi individuali ricevuti da quel telefono.

E’ la svolta definitiva, le precedenti risultanze intercettive composte prima da soli dati utenti e messaggi crittografati, poi da messaggi decrittati solo parzialmente e messaggi di variazione dei database SQL, divennero messaggi decrittati per ogni utente che riceveva la notifica push. Ne deriva, pertanto, che le attuali risultanze acquisite in vari procedimenti penali sono frutto di attività intercettiva prima, decrittazione poi, ed in ultimo “assemblaggio” dei dati acquisiti categorizzati per ogni mittente e destinatario autenticato sul sistema.

Al termine delle operazioni di intercettazione, Marzo 2021, i dati generati da tutta l’attività constano in una mole per forza notevole di spazio informatico, che necessita di svariati terabyte di archiviazione. Questa circostanza è in conflitto con le risultanze investigative acquisite in Italia: tutte contenute in pochi DVD generati per ogni singola Procura Distrettuale.

A partire dalle acquisizioni richieste dalle singole Procure nazionali, sono scaturiti decine di procedimenti penali, gran parte dei quali ancora pendenti.

In ordine a queste acquisizioni ed all’analisi dei file riversati sui DVD trasmessi alle Procure nazionali e contenenti le chat decrittate ed ordinate per singolo PIN/utente, sono scaturiti altrettante decine di richieste di riesame, consulenze tecniche, ricorsi in Cassazione che hanno osservato e posto eccezioni su poche ma concrete argomentazioni difensive circa le garanzie dell’imputato, garanzie di originalità, inalterabilità e conservazione dei dati, eccezioni procedurali.

Inizialmente, con sentenza n.32915 del 07/09/2022 la Corte di Cassazione ha ritenuto fondato un motivo di ricorso proveniente da una questione trattata presso il Tribunale del Riesame di Roma, che ne rigettava invece le argomentazioni, così pronunciandosi:

La Corte ha ritenuto come sia necessario valutare in concreto – sia nel procedimento principale che nel procedimento cautelare – che le modalità utilizzate per l’acquisizione delle chat dai server non siano in contrasto con norme inderogabili e principi fondamentali dell’ordinamento.Pertanto, è necessario che il contraddittorio sia garantito tanto sugli esiti dell’attività quanto – inevitabilmente – sulle modalità di acquisizione del materiale, in modo da poter operare un vaglio di legittimità ai sensi dell’art. 191 c.p.p. e da poter rilevare eventuali inutilizzabilità di prove acquisite in violazione dei divieti stabiliti dalla legge. Parimenti, secondo i Giudici di legittimità, tale valutazione si riflette anche sul procedimento cautelare, laddove l’elemento dimostrativo in esame abbia inciso sul convincimento del giudice (come effettivamente avvenuto nel caso di specie).

La Cassazione, dunque, statuiva l’imprescindibilità per l’esercizio del diritto di difesa della conoscenza delle modalità e dei procedimenti adottati dagli investigatori, evidenziando fondamentali profili di carattere sostanziale di possibilità di verifica degli esiti delle attività di indagine.

Successivamente, si sono seguite varie pronunce della Suprema Corte che, qualificando i dati “documentali” custoditi presso l’autorità competente in ordine all’esecuzione dell’OIE, rigettava vari ricorsi che chiedevano l’inutilizzabilità del dato probatorio poichè in violazione degli articoli 266, 266bis, 267, 268, 269,270,271,191 del c.p.p.

La definizione “documentale” del materiale probatorio, ci si permette di affermare, contrasta nettamente con le operazioni dettagliate nelle precedenti pagine in cui sono specificate le modalità di acquisizione delle chat palesemente intercettive.

Ottobre 2023, le recentissime pronunce della Corte di Cassazione, n. 44154/2023 e 44155/2023 rimettono in dubbio, nuovamente, la natura delle modalità di acquisizione delle chat SkyEcc, pronunciandosi come segue:

“l’oggetto dell’acquisizione all’estero della messaggistica criptata sulla piattaforma SKY-ECC non costituisce dato informatico utilizzabile ai sensi dell’art. 234-bis cod. proc. pen., sicché, in tale ipotesi, l’attività acquisitiva, se riguardante comunicazioni avvenute nella fase “statica”, dev’essere inquadrata nelle disposizioni dettate in materia di perquisizione e sequestro e, in particolare, in quella prevista dall’art. 254-bis cod. proc. pen., mentre se, avente ad oggetto comunicazioni avvenute nella fase “dinamica”, dev’essere inquadrata nella disciplina degli artt. 266 e ss. cod. proc. pen., in materia di intercettazioni telematiche.

Tali pronunce, hanno causato la decisione della terza sezione penale della Suprema Corte, di rimettere la questione alle Sezioni Unite, per quanto riguarda le questioni di seguito:

1) se, in tema di mezzi di prova, la acquisizione mediante O.E.I. di messaggi su chat di gruppo presso A.G. straniera che ne ha eseguito la decrittazione costituisca o meno acquisizione di “documenti e di dati informatici” ai sensi dell’art. 234-bis cod. proc. pen.

2) se, inoltre, tale acquisizione debba essere oggetto, ai fini della utilizzabilità dei dati in tal modo versati in atti, di preventiva o successiva verifica giurisdizionale della sua legittimità da parte della A.G. nazionale.

A parere dello scrivente, in comune accordo con vari consulenti che hanno sempre confermato la tesi sopra dettagliata, non vi è tecnicamente dubbio circa la natura intercettiva delle attività condotte dalla squadra di indagine Europol, ci si augura che tali principi vengano definitivamente chiariti anche giurisprudenzialmente dalle Sezioni Unite incaricate.

________________________________

Dott. Antonio Andrea Miriello

Iscrivendoti alla nostra Newsletter acconsenti al trattamento dei dati personali ai sensi della legge n. 196/2003 e successive modifiche Regolamento UE 2016/679. Concessione del consenso per ricevere esclusivamente approfondimenti di interesse giuridico. Per ulteriori informazioni, clicca qui